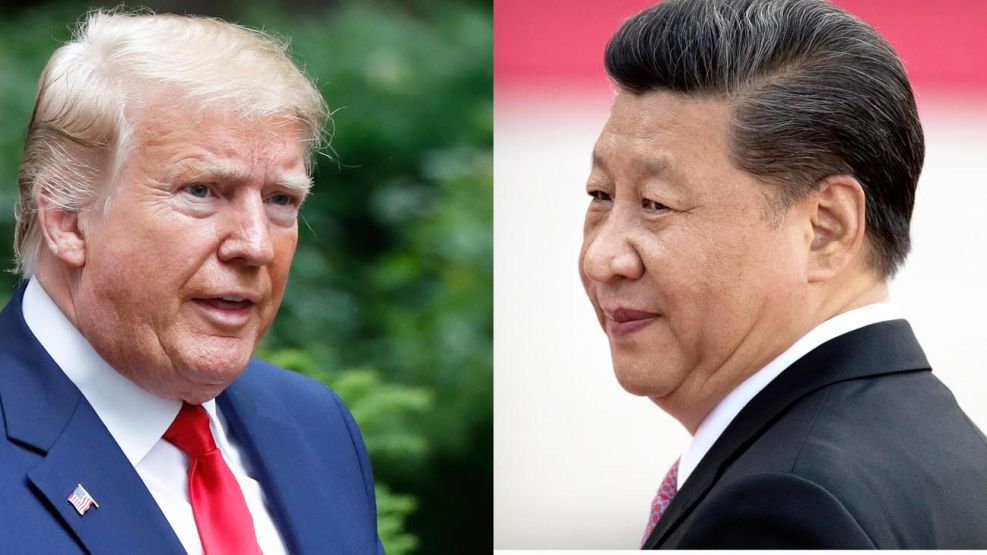

En el contexto de la guerra fría tecnológica entre China y Estados Unidos, el “efecto Huawei” se convirtió en una de las piezas cruciales de un juego de ajedrez cada vez más complejo, dando inicio a una cortina de hierro digital de magnitudes globales. El punto de ignición: el riesgo de seguridad nacional y el temor generalizado de que los equipos de telefonía móvil, chips e incluso el software 5G desarrollado por empresas chinas pudieran espiar a cada usuario (una especie de “caballo de Troya” en la infraestructura de la información a nivel mundial).

Este tópico clama por una reflexión más profunda sobre las nociones asociadas a la seguridad de la información digital, algoritmos de encriptación, software malicioso (malware), vulnerabilidades, la llamada “backdoor” o la puerta trasera de internet y el espionaje tecnológico.

Cierto es que nadie publica manuales exhaustivos detallando la arquitectura de software de la telefonía celular ni comparte en la nube archivos en formato pdf explicando cómo proteger la privacidad de nuestros datos, aun cuando algunos usuarios tengan un conocimiento relativo de las apps de seguridad como por ejemplo el PIN, el patrón gráfico de bloqueo, el patrón biométrico así como la huella dactilar o la voz, que pueden estar embebidas en el mismo sistema operativo o en sistemas desarrollados por terceros.

Llaves. El uso de algoritmos de encriptación así como el cifrado de datos son fundamentales para la seguridad ya que intentan garantizar la invulnerabilidad de las comunicaciones entre los dispositivos que lo componen. El método de encriptación y desencriptación se conoce como cifrado. Muchos de los algoritmos actuales basan su seguridad en la utilización de “llaves” donde la premisa fundamental es que un mensaje solo puede ser desencriptado si la llave utilizada para desencriptar coincide con la utilizada para encriptar. Su uso es imprescindible para evitar ataques al sistema ya que permite que la información que se intercambia sea totalmente indescifrable para usuarios ajenos al mismo.

Uno de los problemas, no obstante, radica en que cuando utilizamos un dispositivo digital, por ejemplo para realizar una llamada telefónica sea desde una línea fija o móvil, esta no se encuentra encriptada en su totalidad, es decir de principio a fin. Muchas veces la señal se encripta por tramos dejando así parte de su recorrido desprotegido. Siempre habrá alguien que por diferentes motivos intente vulnerar la seguridad de los dispositivos tanto móviles como fijos, al igual que la red de datos, para tener acceso a la información deseada.

Caer en la trampa. Por otra parte, es sumamente importante no vulnerarnos a nosotros mismos ya que sin darnos cuenta podemos descargar software maliciosos (malware), los cuales se autoejecutan y pueden extraer información digital de nuestro dispositivo y transferirla a otro, esto suele ocurrir con los e-mails o a través de programas para compartir archivos P2P, al navegar con versiones obsoletas de nuestro browsers o abrir archivos de apariencia extraña.

Según analistas informáticos, se han identificado modelos de dispositivos móviles Android que contenían en su firmware un software oculto preinstalado que recopilaba datos personales confidenciales sobre sus usuarios y los transmitían a servidores de terceros sin consentimiento de los mismos. ¿Estamos ante la presencia de una puerta trasera o “backdoor”?

Entonces, ¿qué es una “puerta trasera”? y ¿cómo se relaciona con el espionaje?

Si pensamos en la “metáfora del castillo” propuesta por Suzanne Spaulding, asesora de seguridad informática para el Departamento de Seguridad Nacional de Estados Unidos, veremos que el castillo protegido donde se encuentran las joyas de la corona será cualquier dispositivo, desde un teléfono móvil hasta una supercomputadora, y las joyas de la corona, simplemente los datos. ¿Cómo se consigue burlar la guardia y vulnerar su sistema de seguridad? Por medio de “túneles secretos”, una puerta de escape con diferentes finalidades construidas por un “insider”, lo que hoy llamaríamos siguiendo la analogía “puerta trasera”.

De acuerdo con especialistas en seguridad informática, esta “puerta trasera” consiste en secuencias especiales, dentro de un código de programación, capaces de vulnerar los sistemas de seguridad del algoritmo con el que se accede al sistema; en otras palabras, es una vía de acceso para entrar en un servidor, página web o red local sin ser detectado.

La pregunta que cabe ahora: ¿Es posible realizar espionaje con telefonía móvil? Definitivamente, sí.

Antes de abordar este tema, realicemos un breve recorrido para comprender cómo esta problemática, que mantiene en vilo a los especialistas en ciberseguridad en lo que respecta a la seguridad nacional, ha evolucionado.

En un comienzo las primeras piezas de software malicioso denominados virus informáticos tenían como objetivo robar información de sus víctimas o simplemente causar algún tipo de daño. Las herramientas para contrarrestarlos: los antivirus. Sin embargo, los códigos computacionales de estos malwares se fueron complejizando. Así, 2010 marca el potencial inicio de una “ciberguerra” cuando el Stuxnet tomó el control de mil máquinas que participaban en la producción de materiales nucleares en una planta iraní dándole instrucciones de autodestruirse. Por primera vez un ataque cibernético logró dañar la infraestructura del “mundo real”.

Nisman. En Argentina hubo un caso notorio y controversial de “espionaje cibernético dirigido” donde un reconocido hacker internacional reveló que el fiscal Nisman habría sido blanco de un RAT (Remote Access Toolkit) –una clase de software que permite el acceso remoto a un dispositivo móvil o computadora. El programa espía Alien Spy, utilizado para ataques dirigidos, difícilmente detectable por los antivirus, se encontraría oculto bajo la forma de archivo “estrictamente secreto y confidencial.pdf.jar”. Es probable entonces que la técnica utilizada (spear-fishing) fuera la de enviarle un e-mail tentándolo a descargar y abrir el adjunto, así al ejecutarse se vulneraría el sistema y se abrirían determinadas “puertas traseras” que permitirían al perpetrador acceder a datos confidenciales.

Pero ¿cuáles serían las consecuencias si las vulnerabilidades y amenazas en la actualidad excedieran los límites de nuestros dispositivos extendiéndose a las redes de comunicaciones 5G? ¿Qué sucedería si empresas con estrechas relaciones a nivel gubernamental fueran las encargadas de implementarla en diferentes países del mundo, como el caso Huawei? Volvemos así a nuestro punto de ignición.

No resulta difícil imaginar diferentes escenarios.

5G. Recordemos que la historia está llena de ejemplos de lo que sucede cuando las carreras armamentistas tecnológicas se descontrolan. Dejando el dramatismo de lado, protegerse ya no es una tarea trivial y sencilla. Estar informado y capacitarse podría no ser suficiente. La tecnología 5G no es necesariamente más fácil de “hackear” que sus predecesoras. No obstante, hay quienes advierten que la ubicuidad de la 5G podría crear vulnerabilidades. Mientras que los sistemas inalámbricos hoy en día conectan unos pocos dispositivos como teléfonos y computadoras, el 5G promete un entorno rico donde miles de sensores, cámaras, electrodomésticos y equipos estarán totalmente interconectados. El debate está abierto.

*Especialista en Seguridad de Telefonía Móvil. **Lingüista.