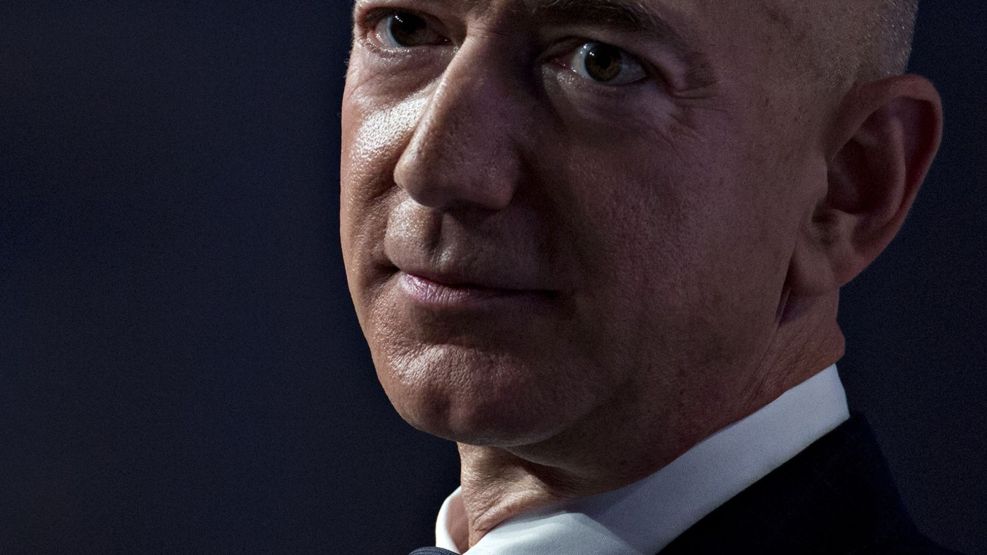

El archivo de video de aspecto inofensivo que se habría utilizado para hackear el teléfono inteligente de Jeff Bezos dice mucho sobre la sofisticación tecnológica del spyware actual. Pocas horas después de recibir el archivo y su descargador encriptado desde la cuenta personal de WhatsApp del príncipe heredero saudita, Mohamed bin Salman, el teléfono del fundador de Amazon comenzó a transmitir cantidades "masivas" de datos sin autorización, según el informe forense del equipo de Bezos (obtenido por Vice). Si bien no se descubrió ninguna pistola humeante, y los expertos aún tienen muchas preguntas sin respuesta, el supuesto ataque tiene todas las características de un spyware como Pegasus de NSO Group, que ha explotado las debilidades de WhatsApp para hackear teléfonos. (NSO niega que su tecnología se haya utilizado en este caso).

Sin embargo, la historia también dice mucho sobre los aspectos no tecnológicos del pirateo del siglo XXI y lo que se necesita para descubrir los secretos del hombre más rico del mundo. El dinero ayuda, obviamente: este tipo de spyware no es barato. Arabia Saudita, en el pasado, supuestamente pagó US$55 millones por el uso de las herramientas de NSO, aunque el reino dice que es “absurdo” imaginar que esté detrás del ataque. Luego está la actitud relajada hacia la higiene móvil por parte del objetivo: sabemos por el informe técnico que Bezos no usa un teléfono separado para asuntos de negocios, mantiene selfies personales en su sistema y es posible que ni siquiera conozca su contraseña de iTunes. Sin embargo, la guinda del pastel es la confianza personal. La “recta final” del truco parece haberse reducido simplemente a obtener el número de Bezos y enviarle un mensaje. El acceso, no la tecnología, fue la clave.

Esta no es una crítica contra Bezos. A diferencia de los directores ejecutivos y los líderes mundiales que han sido engañados por bromistas infiltrados, el multimillonario fue engañado por la realidad. ¿Quién no intercambiaría números con un príncipe heredero festejado por los medios estadounidenses y la Casa Blanca como un innovador milenial? El hecho de que el infame archivo de video de 4,22 MB haya llegado al teléfono de Bezos el 1 de mayo de 2018, solo cuatro semanas después del intercambio de números, sugiere que el hackeo efectivamente comenzó cuando se reunieron por primera vez en abril de 2018. En la jerarquía de estafas, si un hackeo a través de un ataque phishing se disemina entre los miembros de una comunidad desprevenidos, y el spear phishing se dirige a un individuo, asegurar este tipo de conexión personal seguramente supera a ambos casos. Como propietario del Washington Post, que empleó al columnista saudita disidente Jamal Khashoggi, Bezos era un objetivo principal.

Siempre ha habido un elemento humano en la piratería. En los primeros años de internet, Kevin Mitnick, otrora el hacker más famoso del mundo, usó el término “ingeniería social” para describir la habilidad de abrirse paso en la infraestructura de red clave u obtener contraseñas. Hoy en día, existe una multitud de formas en que los piratas informáticos interactúan con el mundo físico. Stuxnet, un virus utilizado específicamente para sabotear el programa nuclear de Irán, según los informes, habría sido inyectado por un agente doble directamente en las máquinas de las instalaciones de Natanz utilizando una memoria USB. La larga cadena de suministro global de productos electrónicos de consumo ofrece muchas oportunidades para que agentes maliciosos instalen físicamente virus microscópicos. El phishing es el tipo más común de pirateo, según una encuesta del Reino Unido, pero los ataques ciberfísicos están aumentando.

Quizás la conexión personal entre Bezos y Mohamed bin Salman que aparentemente permitió el hackeo es, en un nivel, una señal de que las élites con iPhone son quizás demasiado rápidas para confiar entre sí. El espionaje, incluso entre aliados, siempre será un hecho sombrío de la vida diplomática. Pero la posibilidad de que los actores estatales autoritarios estén preparados para desplegar spyware de grado armamentístico en sus contactos de WhatsApp es algo que cambia las reglas del juego. Se aconseja a los consumidores que aprendan de los errores de Bezos. Esto también es algo que Davos debería tener en cuenta.

Si los hallazgos forenses resultan ser el objetivo, lo que viene a continuación será tanto sobre política y regulación como sobre conocimiento tecnológico. Se necesitan normas de participación en el mundo de la guerra cibernética respaldada por el estado, incluido el software espía. La humanidad no parece estar bien preparada para la gran cantidad de amenazas de seguridad cibernética que se avecinan. Esto es especialmente cierto con la implacable marcha de dispositivos conectados y un internet de las cosas donde se pueden piratear objetos físicos como automóviles e infraestructura crítica. En este caso, además, necesitamos una mejor regulación y una respuesta más intervencionista en lugar de confiar en las fuerzas del mercado que impulsan la innovación, como sugirió el autor Bruce Schneier. Hasta entonces, los Bezos del mundo simplemente tendrán que mantener sus secretos y todos sus otros datos, más de cerca de lo habitual.