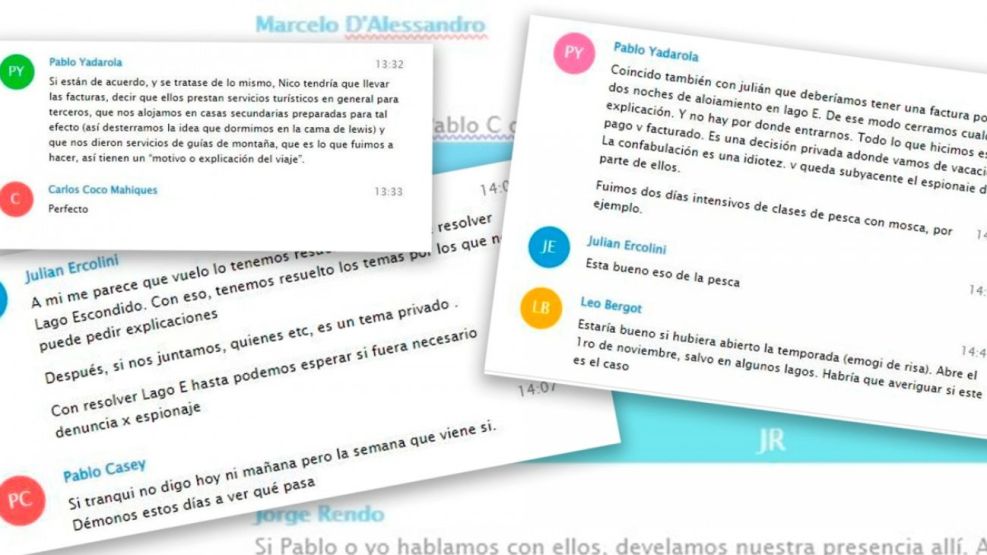

La filtración de las conversaciones privadas entre jueces federales, funcionarios porteños y empresarios de medios, que buscaban ocultar con facturas falsas la invitación del Grupo Clarín y del magnate Joe Lewis a su mansión barilochense de Lago Escondido, genera más preguntas que respuestas. Una de las más acuciantes -más allá de por qué los protagonistas dejaron asentada su confabulación con textos y audios- es cómo sucedió. En las últimas horas empezaron a asomar las primeras pistas.

El periodista Horacio Verbitsky aseguró que los chats “forman parte de una filtración realizada por hackers en el sitio https://breached.vc/ [la extensión de dominio correspondiente a la nación caribeña de San Vicente y las Granadinas], que piden 600 dólares a pagar en las criptomonedas bitcoin o Monero, por 500 MB de información. El hackeo se realizó en el teléfono del ministro de Seguridad de la Ciudad Autónoma de Buenos Aires, Marcelo D’Alessandro”, uno de los invitados al sur.

La técnica del robo habría sido el SIM swapping: el acceso al chip del teléfono de una persona haciéndose pasar por ella. “Se solicita a la compañía un nuevo chip denunciando un robo de celular. La empresa lo envía sin un chequeo exhaustivo de la identidad del solicitante -apenas piden el DNI- y con eso es posible acceder a todo el archivo, al ingresar a las sesiones abiertas por la víctima”, explicó el diario Tiempo Argentino. “En ese momento es cuando el chip duplicado toma el control de la línea y con ello todos los datos personales son extraídos”.

Este año sufrieron el mismo delito el ministro de Salud de la Provincia de Buenos Aires, Nicolás Kreplak; la ex ministra de Seguridad de la Nación, Sabina Frederic; la diputada nacional del Frente de Izquierda, Myriam Bregman; y su colega del Frente de Todos, Mara Brawer.

Por otra parte, una cuenta de Telegram (la aplicación de origen ruso que usaron los viajeros) puede hackearse con softwares como Pegasus, la aplicación de la empresa israelí NSO que se instala en el teléfono a través de algún enlace y empieza a trabajar en segundo plano para leer mensajes, escuchar llamadas, acceder a fotos e incluso localizar al usuario vía GPS. La vulnerabilidad puede aumentar cuando se usa Telegram Web, que permite usar el sistema de mensajería desde la computadora. Si la sesión queda abierta, la exposición se vuelve mayor, ya que hay programas desarrollados específicamente para esas situaciones.

Aunque no garanticen la protección al 100%, algunas opciones que brinda el propio Telegram permiten reducir drásticamente las chances de hackeo. Entre ellas está la restricción de los usuarios que pueden ver el número de teléfono o hacer llamadas al dueño, la inclusión de un código de bloqueo cada vez que se quiere usar la app y -quizá lo que hubiera sido recomendable para los implicados en el caso Lago Escondido- la opción de “chat secreto” para que los mensajes no se guarden en la nube y se autodestruyan en un tiempo prudencial.

JL